8.15. Настройка RADIUS

Назначение

RADIUS является одним из методов аутентификации AAA. Это распределенная система клиент/сервер, которая защищает сети от несанкционированного доступа.

Описание

Протокол RADIUS широко используется в сетевых средах. Он обычно используется для встроенных сетевых устройств, таких как маршрутизаторы, модемные серверы, коммутаторы и т.д.

Клиенты RADIUS работают на маршрутизаторах и коммутаторах. Клиенты отправляют запросы аутентификации на центральный сервер RADIUS, который содержит всю информацию об аутентификации пользователей и доступе к сетевым сервисам.

Настройка

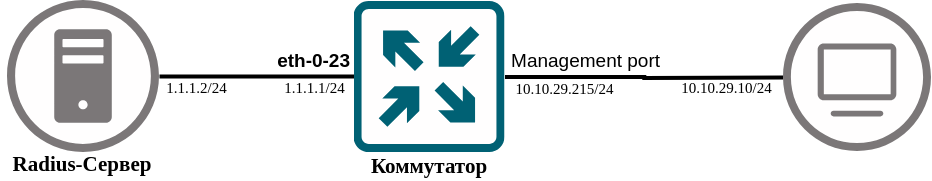

Ниже показана настройка аутентификации RADIUS в соответствии с представленной конфигурацией сети.

Шаг 1: Вход в режим “Global config”

Switch# configure terminal

Шаг 2: Включение аутентификации

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default radius local

Switch(config)# aaa authorization exec default none

Шаг 3: Настройка сервера RADIUS

Switch(config)# radius-server host 1.1.1.2 auth-port 1819 key keyname

Switch(config)# radius-server host 2001:1000::1 auth-port 1819 key keyname

Шаг 4: Настройка порта

Switch(config)# interface eth-0-23

Switch(config-if)# no switchport

Switch(config-if)# ip address 1.1.1.1/24

Switch(config-if)# quit

Примечание

Возможна настройка подключения к серверу RADIUS через mgmt-порт (команда radius-server host mgmt-if).

Шаг 5: Настройка аутентификации

Switch(config)# line vty 0 7

Switch(config-line)# login authentication default

Switch(config-line)# privilege level 4

Switch(config-line)# no line-password

Шаг 6: Выход из режима “Global config”

Switch(config-line)# end

Шаг 7: Проверка

Вывод статуса аутентификации:

Switch# show aaa status

aaa status:

Authentication enable

Вывод метода аутентификации:

Switch# show aaa method-lists authentication

authen queue=AAA_ML_AUTHEN_LOGIN

Name = default state = ALIVE : local

Name = default state = ALIVE : radius local