8.10. Настройка dot1x (IEEE 802.1х)

Назначение

Инфраструктура локальной вычислительной сети не всегда допускает возможность физического контроля портов доступа, что несет потенциальные риски подключения устройств и пользователей, не обладающих авторизацией на доступ к информационным ресурсам организации.

IEEE 802.1X предназначен для дополнительного контроля доступа к инфраструктуре в подобных ситуациях.

Описание

Стандарт IEEE 802.1X описывает протокол контроля доступа, который ограничивает возможности неавторизованных пользователей и устройств. Сервер аутентификации изучает каждый запрос на подключение перед тем, как разрешить доступ к сервисам, предоставляемым сетевой инфраструктурой. До тех пор, пока пользователь не аутентифицировался, он может использовать только протокол EAPoL (англ. Extensible Authentication Protocol Over LAN) и, только после успешной аутентификации, весь остальной трафик сможет проходить через порт коммутатора, к которому подключен данный пользователь.

Dot1x может быть включен на L3-интерфейсе, порте доступа и гибридном порте.

В стандарте 802.1X устройства в сети имеют следующие роли:

Клиент: устройство, которое запрашивает доступ к ресурсам локальной сети и взаимодействует с коммутатором. На устройстве должно быть установлено клиентское программное обеспечение, поддерживающее взаимодействие в соответствии со стандартом 802.1X (supplicant).

Сервер аутентификации: выполняет аутентификацию клиента. Сервер аутентификации проверяет данные клиента и уведомляет коммутатор о наличии у клиента прав доступа к ресурсам локальной сети. Коммутатор выступает в роли посредника между клиентом и сервером аутентификации. В настоящей реализации единственным поддерживаемым сервером аутентификации является RADIUS с расширениями EAP. RADIUS работает по модели клиент/сервер, в которой информация об аутентификации передается между сервером RADIUS и одним или несколькими клиентами RADIUS.

Коммутатор: контролирует физический доступ к сети на основе статуса аутентификации клиента. Коммутатор выступает в роли посредника между клиентом и сервером аутентификации, запрашивая у клиента идентификационную информацию, проверяя ее на сервере аутентификации и передавая ответ клиенту. На коммутаторе реализован сервис, который отвечает за инкапсуляцию и декапсуляцию фреймов EAP и взаимодействие с сервером аутентификации. Когда коммутатор получает фреймы EAPoL и передает их на сервер аутентификации, исходный заголовок Ethernet удаляется, а оставшаяся часть EAP инкапсулируется в сообщение RADIUS. Фреймы EAP не изменяются и не проверяются во время инкапсуляции, сервер аутентификации должен поддерживать EAP в исходном формате фрейма. Когда коммутатор получает ответ от сервера аутентификации, заголовок Radius удаляется, EAP инкапсулируется в Ethernet и отправляется клиенту.

Более подробная информация содержится в IEEE 802.1x-2004.

Реализация dot1x в AqNOS поддерживает следующие типы VLAN:

Guest-VLAN – гостевая VLAN, предназначенная для предоставления доступа к сети клиентам, не прошедшим аутентификацию или не поддерживающим dot1x. Поддерживается только на портах доступа.

Critical-VLAN – в данную VLAN попадают устройства, аутентификация которых не состоялась по причине недоступности сервера RADIUS. Поддерживается только на портах доступа.

Auth-fail-VLAN – в данную VLAN попадают устройства, не прошедшие аутентификацию. Поддерживается только на портах доступа.

Voice VLAN – VoIP-устройства будут автоматически добавляться в Voice VLAN, если dot1x-порт настроен в режим “Hybrid”. Данный режим поддерживается только на портах доступа.

Настройка

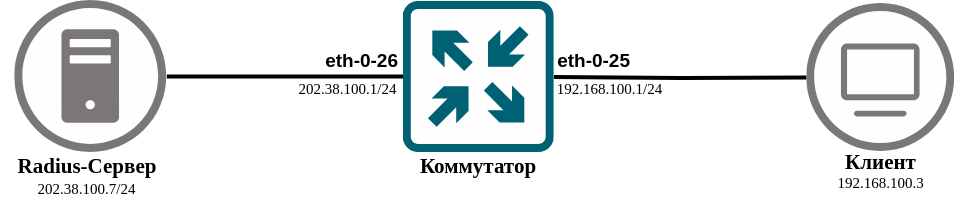

Базовая настройка dot1x

Шаг 1: Вход в режим “Global config”

Switch# configure terminal

Шаг 2: Включение dot1x

Switch(config)# dot1x system-auth-ctrl

Шаг 3: Настройка порта, включение dot1x на порте

Switch(config)# interface eth-0-25

Switch(config-if)# switchport mode access

Switch(config-if)# dot1x port-control auto

Switch(config-if)# no shutdown

Switch(config-if)# exit

Switch(config)# interface vlan 1

Switch(config-if)# ip address 192.168.100.1/24

Switch(config-if)# exit

Примечание

VLAN, в которую попадает сетевое устройство после аутентификации может быть настроена статически или динамически.

Cтатическая настройка выполняется при помощи команды конфигурации порта switchport access allowed vlan.

Динамическая настройка выполняется при помощи сервера RADIUS. Для успешного завершения динамической настройки должна быть предварительно создана соответствующая VLAN.

Если соответствующая VLAN не была создана, устройство попадает в Auth-fail-VLAN. Если Auth-fail-VLAN не была настроена, устройство попадает в Guest VLAN. Если Guest VLAN не была настроена, устройству будет запрещен доступ к сети.

Шаг 4: Настройка порта, настройка сервера Radius

Switch(config)# interface eth-0-26

Switch(config-if)# no switchport

Switch(config-if)# ip address 202.38.100.1/24

Switch(config-if)# no shutdown

Switch(config-if)# exit

Switch(config)# radius-server host 202.38.100.7

Switch(config)# radius-server host 2001:1000::1

Switch(config)# radius-server key test

Switch(config)# exit

Шаг 5: Выход из режима “Global config”

Switch(config)# end

Шаг 6: Проверка

Switch# show dot1x

802.1X Port-Based Authentication Enabled

RADIUS server address: 2001:1000::1:1812

Next radius message ID: 0

RADIUS server address: 202.38.100.7:1812

Next radius message ID: 0

Switch# show dot1x interface eth-0-25

802.1X info for interface eth-0-25

portEnabled : true

portControl : Auto

portMode : Port based

portStatus : Authorized

Mac Auth bypass : disabled

reAuthenticate : disabled

reAuthPeriod : 3600

Max user number : 255

Current session number : 1

Accept user number : 1

Reject user number : 0

Guest VLAN : N/A

Assign VLAN : N/A

QuietPeriod : 60

ReqMax : 2

TxPeriod : 30

SuppTimeout : 30

ServerTimeout : 30

CD: adminControlledDirections : in

CD: operControlledDirections : in

CD: bridgeDetected : false

========================================

session 1: 1 - 0058.3f00.0001

----------------------------------------

user name : admin

abort:F fail:F start:F timeout:F success:T

PAE: state: Authenticated - portMode: Auto

PAE: reAuthCount: 0 - rxRespId: 0

BE: state: Idle - reqCount: 0 - idFromServer: 5

Включение dot1x на L3-интерфейсе

В примере выше описано включение функции dot1x на порте доступа. Данная функция также может быть включена на L3-интерфейсе. В примере ниже показано, как включить L3-интерфейс на порте “eth-0-25” и активировать dot1x.

Switch(config)# interface eth-0-25

Switch(config-if)# no switchport

Switch(config-if)# ip address 192.168.100.1/24

Switch(config-if)# dot1x port-control auto

Switch(config-if)# no shutdown

Switch(config-if)# exit

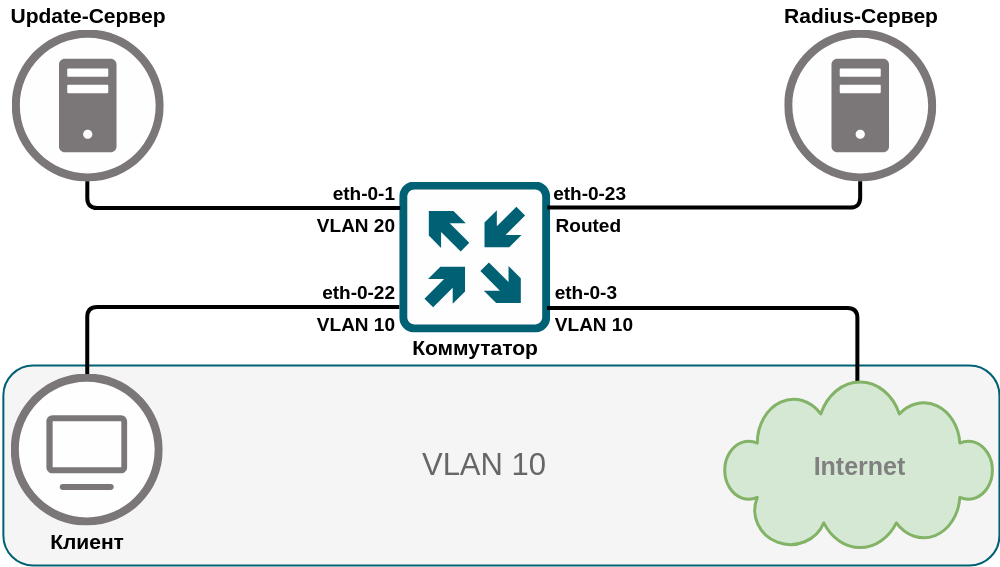

Настройка гостевой VLAN

Гостевые VLAN предназначены для предоставления некоторым клиентам ограниченного доступа к сети.

Гостевые VLAN могут быть настроены на любом порте 802.1x.

Когда сервер аутентификации не получает ответа на запрос/фрейм идентификации EAPOL, клиенты, не поддерживающие 802.1x, помещаются в гостевую VLAN порта, если она настроена. Сервер не предоставляет доступ к сети клиентам с поддержкой 802.1x, не прошедшим проверку подлинности. Когда порт коммутатора перемещен в гостевую VLAN, доступ разрешен любому количеству сетевых узлов.

Функция гостевой VLAN поддерживается только на портах доступа.

Ниже показана настройка гостевой VLAN в соответствии с представленной конфигурацией сети.

Порт “eth-0-22” является портом с поддержкой IEEE 802.1X. Он находится в собственной VLAN 10, а настроенная гостевая VLAN для этого порта - VLAN 20. Клиенты, не поддерживающие 802.1X, будут помещены в VLAN 20 после того, как сервер аутентификации отправил запрос идентификации, но не получил ответа.

В качестве сервера аутентификации используется удаленный сервер Radius, адрес сервера - 202.38.100.7, а адрес подключенного L3-интерфейса “eth-0-23” - 202.38.100.1. Когда клиент будет аутентифицирован сервером Radius, он будет подключен к VLAN 10 и сможет получить доступ к публичному интернету.

Шаг 1: Вход в режим “Global config”

Switch# configure terminal

Шаг 2: Вывод текущей конфигурации

Switch# show running-config

dot1x system-auth-ctrl

radius-server host 202.38.100.7 key test

vlan database

vlan 10,20

!

interface eth-0-22

switchport access vlan 10

dot1x port-control auto

dot1x guest-vlan 20

!

interface eth-0-23

no switchport

ip address 202.38.100.1/24

!

Switch# show dot1x interface eth-0-22

802.1X info for interface eth-0-22

portEnabled : true

portControl : Auto

portMode : Port based

portStatus : Unauthorized

Mac Auth bypass : disabled

reAuthenticate : disabled

reAuthPeriod : 3600

Max user number : 255

Current session number : 0

Accept user number : 0

Reject user number : 0

Guest VLAN : 20

Assign VLAN : N/A

QuietPeriod : 60

ReqMax : 2

TxPeriod : 30

SuppTimeout : 30

ServerTimeout : 30

CD: adminControlledDirections : in

CD: operControlledDirections : in

CD: bridgeDetected : false

========================================

Switch# show vlan brief

VLAN ID Name State STP ID DSCP Member ports

(u)-Untagged, (t)-Tagged

======= ================ ======= ======= ======= ========================

1 default ACTIVE 0 Disable eth-0-1(u) eth-0-2(u)

eth-0-3(u) eth-0-4(u)

eth-0-5(u) eth-0-6(u)

eth-0-7(u) eth-0-8(u)

eth-0-9(u) eth-0-10(u)

eth-0-11(u) eth-0-12(u)

eth-0-13(u) eth-0-14(u)

eth-0-15(u) eth-0-16(u)

eth-0-17(u) eth-0-18(u)

eth-0-19(u) eth-0-20(u)

eth-0-21(u) eth-0-24(u)

eth-0-25(u) eth-0-26(u)

eth-0-27(u) eth-0-28(u)

eth-0-29(u) eth-0-30(u)

eth-0-31(u) eth-0-32(u)

eth-0-33(u) eth-0-34(u)

eth-0-35(u) eth-0-36(u)

eth-0-37(u) eth-0-38(u)

eth-0-39(u) eth-0-40(u)

eth-0-41(u) eth-0-42(u)

eth-0-43(u) eth-0-44(u)

eth-0-45(u) eth-0-46(u)

eth-0-47(u) eth-0-48(u)

10 VLAN0010 ACTIVE 0 Disable eth-0-22(u)

20 VLAN0020 ACTIVE 0 Disable

Шаг 3: Создание VLAN

Switch(config)# vlan database

Switch(config-vlan)# vlan 10

Switch(config-vlan)# vlan 20

Switch(config-vlan)# exit

Шаг 4: Включение dot1x глобально

Switch(config)# dot1x system-auth-ctrl

Шаг 5: Настройка порта, включение dot1x, настройка гостевой VLAN

Switch(config)# interface eth-0-22

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

Switch(config-if)# dot1x port-control auto

Switch(config-if)# no shutdown

Switch(config-if)# dot1x guest-vlan 20

Switch(config-if)# exit

Шаг 6: Настройка порта и настройка сервера Radius

Switch(config)# interface eth-0-23

Switch(config-if)# no switchport

Switch(config-if)# ip address 202.38.100.1/24

Switch(config-if)# no shutdown

Switch(config-if)# exit

Switch(config)# radius-server host 202.38.100.7

Switch(config)# radius-server key test

Switch(config)# end

Шаг 7: Выход из режима “Global config”

Switch(config)# end

Шаг 8: Проверка

Пользователь не авторизован:

Switch# show dot1x interface eth-0-22

802.1X info for interface eth-0-22

portEnabled : true

portControl : Auto

portMode : Port based

portStatus : Unauthorized

Mac Auth bypass : disabled

reAuthenticate : disabled

reAuthPeriod : 3600

Max user number : 255

Current session number : 1

Accept user number : 0

Reject user number : 1

Guest VLAN : 20(Port Authorized by guest vlan)

Assign VLAN : N/A

QuietPeriod : 60

ReqMax : 2

TxPeriod : 30

SuppTimeout : 30

ServerTimeout : 30

CD: adminControlledDirections : in

CD: operControlledDirections : in

CD: bridgeDetected : false

========================================

session 1: 1 - 0058.3F00.0001

----------------------------------------

user name : admin

abort:F fail:T start:F timeout:F success:F

PAE: state: Held - portMode: Auto

PAE: reAuthCount: 1 - rxRespId: 0

BE: state: Idle - reqCount: 0 - idFromServer: 92

Switch# show vlan brief

VLAN ID Name State STP ID DSCP Member ports

(u)-Untagged, (t)-Tagged

======= ================ ======= ======= ======= ========================

1 default ACTIVE 0 Disable eth-0-1(u) eth-0-2(u)

eth-0-3(u) eth-0-4(u)

eth-0-5(u) eth-0-6(u)

eth-0-7(u) eth-0-8(u)

eth-0-9(u) eth-0-10(u)

eth-0-11(u) eth-0-12(u)

eth-0-13(u) eth-0-14(u)

eth-0-15(u) eth-0-16(u)

eth-0-17(u) eth-0-18(u)

eth-0-19(u) eth-0-20(u)

eth-0-21(u) eth-0-24(u)

eth-0-25(u) eth-0-26(u)

eth-0-27(u) eth-0-28(u)

eth-0-29(u) eth-0-30(u)

eth-0-31(u) eth-0-32(u)

eth-0-33(u) eth-0-34(u)

eth-0-35(u) eth-0-36(u)

eth-0-37(u) eth-0-38(u)

eth-0-39(u) eth-0-40(u)

eth-0-41(u) eth-0-42(u)

eth-0-43(u) eth-0-44(u)

eth-0-45(u) eth-0-46(u)

eth-0-47(u) eth-0-48(u)

10 VLAN0010 ACTIVE 0 Disable

20 VLAN0020 ACTIVE 0 Disable eth-0-22(u)

Client is authenticated

Пользователь авторизован:

Switch# show dot1x interface eth-0-22

802.1X info for interface eth-0-22

portEnabled : true

portControl : Auto

portMode : Port based

portStatus : Authorized

Mac Auth bypass : disabled

reAuthenticate : disabled

reAuthPeriod : 3600

Max user number : 255

Current session number : 1

Accept user number : 1

Reject user number : 0

Guest VLAN : 20

Assign VLAN : N/A

QuietPeriod : 60

ReqMax : 2

TxPeriod : 30

SuppTimeout : 30

ServerTimeout : 30

CD: adminControlledDirections : in

CD: operControlledDirections : in

CD: bridgeDetected : false

========================================

session 1: 1 - 0058.3f00.0001

----------------------------------------

user name : admin

abort:F fail:F start:F timeout:F success:T

PAE: state: Authenticated - portMode: Auto

PAE: reAuthCount: 0 - rxRespId: 0

BE: state: Idle - reqCount: 0 - idFromServer: 207

Switch# show vlan brief

VLAN ID Name State STP ID DSCP Member ports

(u)-Untagged, (t)-Tagged

======= ================ ======= ======= ======= ========================

1 default ACTIVE 0 Disable eth-0-1(u) eth-0-2(u)

eth-0-3(u) eth-0-4(u)

eth-0-5(u) eth-0-6(u)

eth-0-7(u) eth-0-8(u)

eth-0-9(u) eth-0-10(u)

eth-0-11(u) eth-0-12(u)

eth-0-13(u) eth-0-14(u)

eth-0-15(u) eth-0-16(u)

eth-0-17(u) eth-0-18(u)

eth-0-19(u) eth-0-20(u)

eth-0-21(u) eth-0-24(u)

eth-0-25(u) eth-0-26(u)

eth-0-27(u) eth-0-28(u)

eth-0-29(u) eth-0-30(u)

eth-0-31(u) eth-0-32(u)

eth-0-33(u) eth-0-34(u)

eth-0-35(u) eth-0-36(u)

eth-0-37(u) eth-0-38(u)

eth-0-39(u) eth-0-40(u)

eth-0-41(u) eth-0-42(u)

eth-0-43(u) eth-0-44(u)

eth-0-45(u) eth-0-46(u)

eth-0-47(u) eth-0-48(u)

10 VLAN0010 ACTIVE 0 Disable eth-0-22(u)

20 VLAN0020 ACTIVE 0 Disable

Switch# show dot1x

802.1X Port-Based Authentication Enabled

RADIUS server address: 202.38.100.7:1812

Next radius message ID: 0

Switch# show dot1x statistics

=====================================

802.1X statistics for interface eth-0-22

EAPOL Frames Rx: 52 - EAPOL Frames Tx: 4270

EAPOL Start Frames Rx: 18 - EAPOL Logoff Frames Rx: 2

EAP Rsp/Id Frames Rx: 29 - EAP Response Frames Rx: 3

EAP Req/Id Frames Tx: 3196 - EAP Request Frames Tx: 3

Invalid EAPOL Frames Rx: 0 - EAP Length Error Frames Rx: 0

EAPOL Last Frame Version Rx: 2 - EAPOL Last Frame Src: ae38.3288.f046

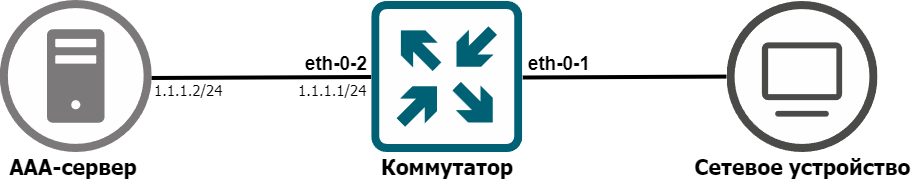

Настройка MAB

MAB (MAC Authentication Bypass) — это метод аутентификации для устройств, которые не поддерживают протокол 802.1x. Он позволяет подключать к сети устройства, которые не могут предоставить имена пользователей и пароли для авторизации, используя MAC-адрес для аутентификации устройства на сервере Radius.

Когда устройство подключается к порту коммутатора с включенным MAB, из первого фрейма, инициированного устройством, извлекается MAC-адрес источника и отправляется на Radius сервер. Сервер осуществляет проверку прав на получение доступа к сети и сообщает коммутатору результат проверки, после чего коммутатор разрешает или запрещает данному устройству доступ в сеть.

Ниже показана настройка MAB в соответствии с представленной конфигурацией сети.

Шаг 1: Вход в режим “Global config”

Switch# configure terminal

Шаг 2: Включение dot1x

Switch(config)# dot1x system-auth-ctrl

Шаг 3: Настройка AAA

Включение аутентификации:

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default radius local

Switch(config)# aaa authorization exec default none

Настройка порта:

Switch(config)# interface eth-0-2

Switch(config-if)# no switchport

Switch(config-if)# ip address 1.1.1.1/24

Switch(config-if)# quit

Настройка сервера:

Switch(config)# radius-server host 1.1.1.2 auth-port 1819 key keyname

Примечание

На сервере Radius должны быть выполнены все необходимые настройки.

Шаг 4: Настройка VLAN

Создание VLAN:

Switch(config)# vlan database

Switch(config-vlan)# vlan 2

Switch(config-vlan)# exit

Настройка интерфейса VLAN:

Switch(config)# interface vlan 2

Switch(config-if)# ip address 10.1.1.1/24

Switch(config-if)# no shutdown

Switch(config-if)# exit

Создание гостевой VLAN (необязательно):

Switch(config)# vlan database

Switch(config-vlan)# vlan 3

Switch(config-vlan)# exit

Настройка интерфейса гостевой VLAN (необязательно):

Switch(config)# interface vlan 3

Switch(config-if)# ip address 10.1.2.1/24

Switch(config-if)# no shutdown

Switch(config-if)# exit

Шаг 5: Настройка клиентского порта

Настройка режима работы порта:

Switch(config)# interface eth-0-1

Switch(config-if)# no shutdown

Switch(config-if)# switchport mode access

Разрешение трафика VLAN 2 на порте:

Switch(config-if)# switchport access allowed vlan 2

Настройка dot1x:

Switch(config-if)# dot1x port-control auto

Switch(config-if)# dot1x port-mode mac

Настройка VLAN 3 качестве гостевой (необязательно):

Switch(config-if)# dot1x guest-vlan 3

Включение MAB на порте:

Switch(config-if)# dot1x mac-auth-bypass

Шаг 6: Проверка

Switch# show dot1x interface eth-0-1

802.1X info for interface eth-0-1

portEnabled : false

portControl : Auto

portMode : MAC based

Mac Auth bypass : enabled

reAuthenticate : disabled

reAuthPeriod : 3600

Max user number : 511

Current session number : 0

Accept user number : 0

Reject user number : 0

Critical user number : 0

Guest VLAN : 3

Auth-Fail VLAN : N/A

Critical VLAN : N/A

Assign VLAN : N/A

QuietPeriod : 60

ReqMax : 2

TxPeriod : 30

SuppTimeout : 30

ServerTimeout : 30

CD: adminControlledDirections : in

CD: operControlledDirections : in

CD: bridgeDetected : false

========================================

Использование принудительного режима

Режим управления портом dot1x может быть принудительно авторизованным или принудительно неавторизованным.

Можно выбрать режим управления портом: принудительно авторизованный, принудительно неавторизованный или автоматический. Последняя конфигурация имеет приоритет над предыдущей.

Принудительно авторизованный:

Switch(config)# interface eth-0-25

Switch(config-if)# dot1x port-control force-authorized

Switch(config-if)# exit

Принудительно неавторизованный:

Switch(config)# interface eth-0-25

Switch(config-if)# dot1x port-control force-unauthorized

Switch(config-if)# exit

Включение учета dot1x

Учет dot1x предназначен для сбора статистики использования сети после аутентификации пользователя. По умолчанию учет dot1x отключен.

Включение учета:

Switch(config)# dot1x accounting-mode radius

Коммутатор отправляет запрос на запуск учета на сервер после аутентификации пользователя, если не получен соответствующий ответ, действует в соответствии с настройками политики start-fail:

Online - сбой службы учета не будет влиять на возможность пользователей выхода в сеть.

Offline - при сбое службы учета пользователям будет отказано находиться в сети.

Switch(config)# dot1x accounting start-fail online

Можно настроить учет в реальном времени. Для такого способа коммутатор периодически отправляет сообщения учета на сервер. Сервер ведет учет только после получения сообщения, подобная схема позволяет снизить риск ситуации с недостоверной статистикой, если было пропущено уведомление об окончании сессии учета для данного клиента.

Также можно настроить максимальную длительность сессии учета в реальном времени при отсутствии сообщений и действия при сбое учета реального времени. По умолчанию максимальное количество сообщений без получения подтверждения равно 3, также, по умолчанию, пользователю разрешено находиться в сети после сбоя учета в реальном времени.

Switch(config)# dot1x accounting realtime 60

Switch(config)# dot1x accounting interim-fail max-times 2 offline

Дополнительные параметры dot1x

Дополнительные параметры MAB

На dot1x-порте может быть включен MAB. Подробное описание настройки MAB см. в главе “Настройка MAB”. Команда для включения MAB на порте:

Switch(config-if)# dot1x mac-auth-bypass

Настройка метода аутентификации “MAB” в качестве приоритетного:

Switch(config-if)# dot1x set-priority mab

Настройка метода аутентификации “dot1x” в качестве приоритетного:

Switch(config-if)# dot1x set-priority dot1x

Примечание

Команда dot1x set-priority предоставляет возможность клиенту использовать оба метода аутентификации: “dot1x” и “MAB”, вследствие чего повышается надежность процедуры аутентификации.

Аутентификация начинается с приоритетного метода, переключение на другой метод происходит после истечения таймера (команда dot1x timeout tx-period).

Для применения настройки на порте должен быть включен MAB (команда dot1x mac-auth-bypass).

Дополнительные параметры VLAN

На dot1x-порте может быть настроена гостевая VLAN. Подробное описание настройки гостевых VLAN см. в главе “Настройка гостевой VLAN”. Команда для включения гостевой VLAN на порте:

Switch(config-if)# dot1x guest-vlan 20

На dot1x-порте может быть настроена Auth-fail-VLAN. В данную VLAN попадают устройства, не прошедшие аутентификацию. Команда для включения Auth-fail-VLAN на порте:

Switch(config-if)# dot1x auth-fail-vlan 21

На dot1x-порте может быть настроена Critical-VLAN. В данную VLAN попадают устройства, аутентификация которых не состоялась по причине недоступности сервера RADIUS. Команда для включения Critical-VLAN на порте:

Switch(config-if)# dot1x critical-vlan 22

Установка VLAN по умолчанию для порта, работающего в гибридном режиме:

Switch(config-if)# switchport hybrid vlan 4

Дополнительные параметры времени

Таймер повторной активации сервера RADIUS. Устанавливает время ожидания перед повторной отправкой сообщения, если от сервера RADIUS не получен ответ:

Switch(config)# radius-server deadtime 10

Установка максимального количества неудачных запросов RADIUS, отправленных на сервер:

Switch(config)# radius-server retransmit 5

Установка значения таймаута при отсутствии ответа от сервера RADIUS:

Switch(config)# radius-server timeout 10

Дополнительные параметры интерфейса

VoIP-устройства могут автоматически добавляться в голосовую VLAN после успешной аутентификации. Для этого необходимо настроить порт в гибридный режим работы:

Switch(config-if)# switchport mode hybrid

Настройка количества попыток повторной аутентификации перед тем, как стать неавторизованным:

Switch(config-if)# dot1x max-req 5

Установка версии протокола:

Switch(config-if)# dot1x protocol-version 1

Настройка периода покоя в состоянии HELD:

Switch(config-if)# dot1x quiet-period 120

Настройка повторной аутентификации на порте:

Switch(config-if)# dot1x reauthentication

Настройка времени в секундах между попытками повторной авторизации:

Switch(config-if)# dot1x timeout re-authperiod 1800

Настройка таймаута ответа сервера аутентификации:

Switch(config-if)# dot1x timeout server-timeout 60

Настройка таймаута ответа супликанта (пользовательского устройства):

Switch(config-if)# dot1x timeout supp-timeout 60

Настройка времени в секундах между последовательными попытками запроса ID:

Switch(config-if)# dot1x timeout tx-period 60

Включение dot1x handshake с клиентом на порте, указав период handshake:

Switch(config-if)# dot1x handshake

Switch(config-if)# dot1x timeout handshake-period 1